OTL підручник PL

підручник, опис, інструкція по застосуванню

Наступні інструкції засновані на офіційному керівництві і ваших власних знаннях і спостереженнях. Я думаю, що вони мають рацію, але їх не слід розглядати як оракула. При інтерпретації журналів, і особливо при видаленні окремих елементів, найбільш важливими є великі знання операційної системи . Володіючи цими знаннями, переглядаючи будь звіт з будь-якого додатку, що його генерує, шкідники самі виходять на перше місце. Тому, якщо у вас немає достатніх знань, не беріть себе на те, щоб видалити елементи, тому що ви можете принести більше шкоди, ніж користі .

створення журналів

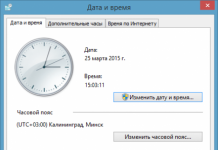

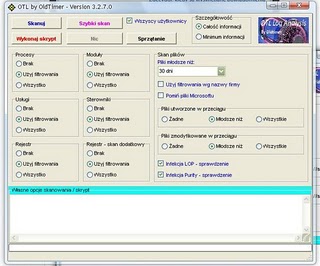

Після завантаження програми на диск запустіть його і налаштуйте. Я пропоную конфігурацію, рекомендовану на веб-сайті Picasso – всі розділи налаштовані на використання фільтра (довірені файли Microsoft будуть пропущені), ми також перевіряємо параметр LOP-інфекція та Purity, параметр All users. Не забудьте перевірити реєстр – розділ додаткового сканування: буде створено журнал Extras.txt. Після налаштування натисніть кнопку «Сканувати». Візуально все на картинці (натисніть, щоб збільшити):

користувальницькі параметри сканування

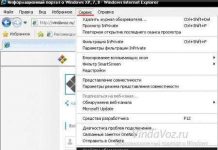

OTL дозволяє виконувати сканування з додатковими користувацькими налаштуваннями. Для цього введіть додаткові команди в полі « Параметри користувача сканування / сценарію і натисніть кнопку» Сканувати» :

- netsvcs

відобразить список записів з ключа HKEY_LOCAL_MACHINESoftwareMicrosoftwindows NTCurrentVersionSvchost – значення netsvcs - MSCONFIG

відобразить список записів з ключа HKEY_LOCAL_MACHINEsoftwaremicrosoftshared toolsmsconfig - safebootminimal

відобразить список записів з HKEY_LOCAL_MACHINE системи systemcurrentcontrolsetcontrolsafebootminimal key - safebootnetwork

відобразить список записів з ключа HKEY_LOCAL_MACHINEsystemcurrentcontrolsetcontrolsafebootnetwork - ActiveX

відобразить список записів з ключа HKEY_LOCAL_MACHINEsoftwaremicrosoftactive setupinstalled - drivers32

відобразить список записів з ключа HKEY_LOCAL_MACHINEsoftwareMicrosoftwindows NTCurrentVersionDrivers32

За замовчуванням результати будуть відфільтровані і не будуть відображати відомі довірені елементи. Щоб відобразити всі елементи, ми додаємо ключ / all до кожної з перерахованих вище команд, наприклад, netsvcs / all

Перемикачі:

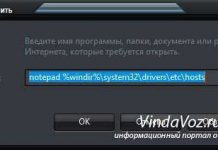

- / C

Комутатор запускає командний рядок DOS. Ми можемо вводити команди з командного рядка, такі як «regedit» для запуску редактора реєстру, «set» для відображення змінних середовища, «net stop» для зупинки служби, «attrib» для редагування атрибутів. Це виключає створення і запуск додаткових пакетних файлів (.bat ).

наприклад, regedit / c

attrib / d / s -s -h C: UsersTraxterAppDataRoaming * / C - / MD5

Перемикач дозволяє генерувати контрольну суму елементів. Ми можемо ввести один елемент або використовувати знаки підстановки (*. *