Rootkit – это приложение, которое скрывает наличие угрозы в системе методом перехвата системных функций (Windows API). Может скрывать себя, запускать процессы, файлы и ключи реестра. Для обнаружения руткитов чаще всего используется перекрестная проверка, в которой мы сравниваем список файлов в каталоге, возвращаемый API операционной системы и считываемый непосредственно из файловой системы. В исправной системе оба результата должны быть идентичными, записи, существующие во втором списке и не возвращенные API, вероятно, скрыты руткитом.

Примечание. Для получения текущих инструкций и помощи по удалению вредоносных программ см. Форум www.fixitpc.pl.

Подготовка системы перед сканированием

запуск приложений, перечисленных ниже, может столкнуться с другими приложениями, использующими низкоуровневый доступ / подобный руткиту. Это проявляется в приостановлении работы приложения, немедленном отключении или смерти экрана (BSOD). Поэтому перед запуском мы отключаем все запущенные приложения, в том числе антивирусные программы / программы безопасности брандмауэра. Однако самое важное – отключить / удалить приложения, эмулирующие виртуальные диски:

Учебник: отключение и удаление драйвера SPTD виртуальных дисков

Это программное обеспечение использует драйвер, работающий в руткит-подобной технике, и фальсифицирует результаты работы. >>> Предполагает заражение, когда оно действительно исчезло, и затемняет изображение, когда оно действительно существует.

Gmer

Лицензия: бесплатная

Платформа: Windows NT4 / 2000 / XP / Vista / 7 32-разрядная

описание

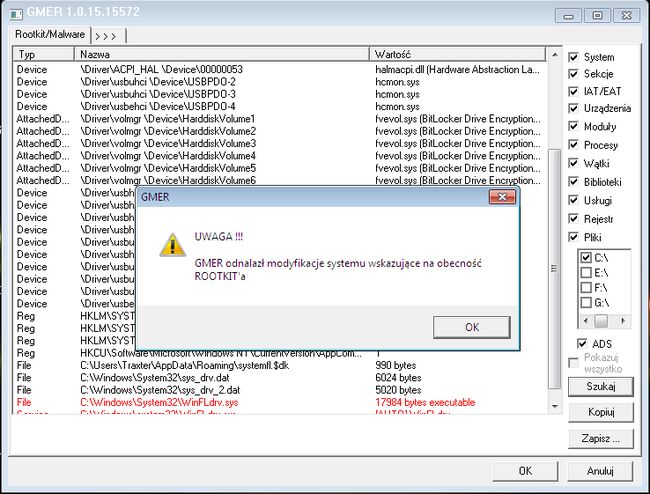

Польское авторское приложение для обнаружения руткитов. Окно приложения разделено на несколько вкладок:

- Процессы : позволяет просматривать и редактировать процессы – закрытие (процесс Kill), закрытие всех, оставляя только одну систему и необходимое для Gmer (Kill all), перезагрузка компьютера (перезагрузка), команда «Выполнить», просмотр библиотек

- Модули : предварительный просмотр загруженных модулей

- Сервисы : позволяет просматривать и редактировать сервисы, например, изменять тип запуска

- Файлы : браузер файлов на диске, позволяет удалить / скопировать / убить файл

- Реестр : браузер реестра, позволяет экспортировать / модифицировать; также обнаруживает скрытые ключи и значения

- Rootkit / Malware : позволяет генерировать логотип на наличие руткитов. Мы можем выбрать элементы для сканирования

- Автозапуск : предварительный просмотр элементов, запускаемых вместе с системой, с возможностью копирования в текстовый файл

- CMD : позволяет вводить команды DOS / записывать исправления в реестр. Например, вы можете удалять элементы: сначала введите команду, закрывающую все открытые процессы (Kill All).

GMER -killall

Затем введите формулы для удаления gmer -del [путь к файлу к файлу] / [имя службы сервиса]

gmer -del файл C: Windowssystem32plik.exe gmer -дель службы имя службы

Мы заканчиваем печатать

gmer -reboot

Перезапустите после завершения задачи. Итого:

gmer -killall gmer -del file C: Windowssystem32plik.exe gmer -del имя службы службы gmer -reboot

Использование:

- перед запуском отключаем / удаляем приложения, эмулирующие виртуальные диски. Драйвер SPTD подделывает результаты сканирования.

- приложение запускается автоматически на вкладке Rootkit / Malware и запускается предварительное предварительное сканирование, которое мы не прерываем и ждем завершения. Результат этого сканирования не учитывается, так как нам необходимо выполнить полное сканирование, результат которого может значительно отличаться.

- мы выполняем полное сканирование конфигурации по умолчанию >>> все элементы от «Система» до «Файлы» + «ADS» выбраны, отменили выбор «Показать все», оставляем параметр по умолчанию в разделе жесткого диска, чтобы выбрать только системный диск

- нажмите «Поиск» – сканирование может занять до нескольких часов и заканчивается изменением «Стоп» на «Поиск»; если есть руткиты, они будут отмечены красным

- после завершения сканирования выберите «Копировать» и вставьте журнал в блокнот.

скачать

- последняя версия (установка не требуется, случайная загрузка называется EXE)

Снимок экрана:

IceSword

показывает все запущенные процессы, сервисы, открытые порты, загруженные модули, автозапуск. Скрытые элементы отображаются красным цветом. Кроме того, встроенная программа просмотра реестра, отображающая скрытые ключи, и программа просмотра файлов, отображающая скрытые файлы, которая может копировать заблокированные / системные файлы, например файлы реестра, что обычно невозможно.

Касперский TDSSKiller

Лицензия: бесплатная

Платформа: Windows 2000 / XP / Vista / 7 (32-битная и 64-битная)

описание

Приложение позволяет обнаруживать и удалять руткиты TDL во всех вариантах:

- TDL2: заражение собственным дополнительным драйвером

- TDL3: заражение в системных драйверах

- TDL4: заражение в основной загрузочной записи (MBR). Руткиты этого типа называются буткитами. Вредоносные действия выполняются еще до запуска системы, и ее обнаружение затруднено, поскольку его компоненты находятся за пределами файловой системы.

- обнаруживает следующие известные буткиты: TDSS TDL4; Sinowal (Mebroot, MaosBoot); Фанта (Phantom, Mebratix); Труп (алипоп); Whistler; Каменные и неизвестные буткиты на основе эвристического анализа.

Использование:

- перед запуском отключаем / удаляем приложения, эмулирующие виртуальные диски. TDDSKiller обнаружит драйвер sptd.sys как подозрительный и определит файл как заблокированный.

- после запуска нажмите кнопку « Начать проверку» , чтобы запустить службы сканирования, драйверы и загрузочные сектора. В случае проблем с запуском мы меняем имя файла на другое с расширением .com, например, 6j8e.com

- после завершения сканирования отобразится список обнаруженных объектов. В зависимости от обнаруженного варианта руткита, само приложение выбирает действие, которое оно выполняет: Cure (Ale) для TDL3 и TDL4; Удалить для TDL2; Пропустить подозрительные объекты, которые точно не определены (файл заблокирован / подделан). Если обнаружена MBR-инфекция, доступны дополнительные параметры: Копировать в карантин – инструмент помещает в карантин зараженную MBR и Восстановить – инструмент восстанавливает стандартную MBR.

- после нажатия кнопки « Продолжить» инструмент выполняет выбранные действия и отображает их результат. После лечения может потребоваться перезагрузка системы.

- после перезапуска создается журнал всей операции в главной папке на системном диске

скачать

- последняя версия (zip), последняя версия (exe) (установка не требуется)

Снимок экрана:

aswMBR

Лицензия: бесплатная

Платформа: Windows NT4 / 2000 / XP / Vista / 7 32-разрядная

описание

Приложение от Gmera, обнаруживает и удаляет TDL4 / 3, MBRoot (Sinowal) и руткиты Whistler.

Использование:

- перед запуском отключаем / удаляем приложения, эмулирующие виртуальные диски. Приложение будет указывать драйвер как подозрительное действие, что искажает результаты (на снимке экрана ниже показаны поддельные результаты по активности драйвера SPTD)

- после запуска приложения нажмите « Сканировать», чтобы выполнить сканирование. Выбрав опцию «Отслеживать дисковые операции ввода-вывода», вы получите в отчете элементы с подозрительной активностью.

- если обнаружена инфекция, появятся элементы, обведенные красным. Чтобы сохранить журнал, нажмите кнопку « Сохранить журнал» (при этом будет сделана копия файла MBR в файл MBR.dat).

- удаление: в зависимости от варианта обнаруженной инфекции, будет активна одна из кнопок: Fix для TDL4 (MBRoot) или FixMBR для инфекции Whistler

- обычно для завершения операции требуется перезагрузка

скачать

- последняя версия (установка не требуется)

Снимок экрана:

MBRCheck

Лицензия: бесплатная

Платформа: Windows XP / 2003 / Vista / 2008/7 32-разрядная и 64-разрядная

описание

приложение для обнаружения и удаления буткитов, то есть руткитов, заражающих MBR диска.

Использование:

- После запуска приложение автоматически просканирует MBR диска, отобразит результаты и сохранит отчет на рабочем столе.

Для анализируемого диска существует три статуса:

: kod MBR zdefiniowany jako standardowy – Обнаружен код MBR для Windows (версия) : код MBR, определенный как стандартный

: kod MBR zmodyfikowany. – Неизвестный код MBR : код MBR был изменен. Модификация может быть из руткита или полностью безвредной, например, неэффективный загрузчик, OEM-компьютеры или Vista / 7, когда используются активаторы MBR. Ремонт приведет к потере этих дополнительных данных запуска.

– Обнаружен заведомо неверный код MBR / Подделан код MBR! : обнаружен руткит в коде MBR - если обнаружена инфекция, параметры удаления будут активированы. Введите Y и нажмите Enter.

- выберите Восстановить MBR физического диска со стандартным параметром загрузочного кода, введя 2 с клавиатуры.

- введите номер физического диска – введите 0, если у нас только один диск.

- из списка кодов MBR мы выбираем тот, который совместим с нашей системой

- наконец, подтвердите код перезаписать с помощью YES

- Теперь только перезагрузите, а затем проверьте состояние кода MBR, который должен быть правильным

Методы аварийного восстановления MBR: управление разделами и MBR с загрузочного диска

скачать

- последняя версия , mirror1 , mirror2 (установка не требуется)

Снимок экрана:

eSage Lab Bootkit Remover скачать: последняя версия

очень похожее приложение. Перезапись MBR: распакуйте приложение в папку c: windows. Мы запускаем командную строку от имени администратора. Введите команду в форме:

Исправление удаления .PhysicalDriveX

вместо X введите номер физического диска. После этой операции мы закрываем окно инструментов и перезагружаем компьютер.